VERSCHLÜSSELUNG DER E-MAIL-KOMMUNIKATION

E-Mails sind aus dem heutigen Arbeitsleben kaum noch wegzudenken. Doch wussten Sie, dass eine E-Mail wie eine Postkarte theoretisch für alle mitlesbar ist? Gerade im Rahmen der neuen Datenschutzbedingungen kann dann eine E-Mail mit persönlichen Daten sehr kritisch sein.

In diesem Blogbeitrag informieren wir Sie über schon bestehende und weitere Möglichkeiten der E-Mail-Verschlüsselung, sodass E-Mails mit persönlichen Daten über das Internet gesendet werden können.

Senden & Empfangen

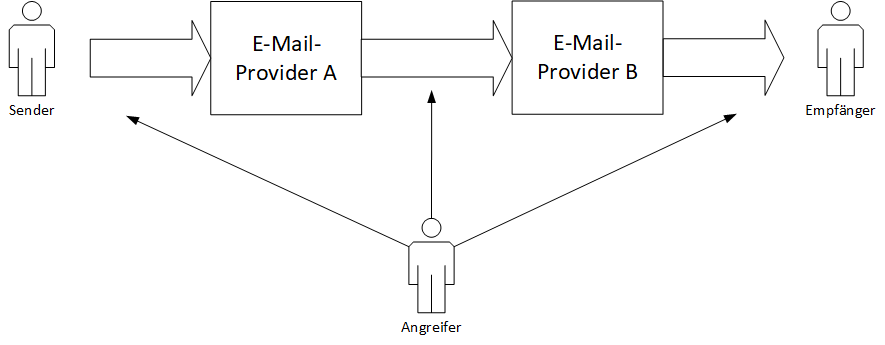

Das Konzept E-Mail funktioniert über sogenannte E-Mail-Provider (dt. E-Mail Anbietende). Eine Senderin bzw. ein Sender kann – über die für sie/ihn vom E-Mail-Provider bereitgestellte E-Mail-Adresse – an eine Empfängerin bzw. einen Empfänger eine E-Mail senden. Die Empfängerin/der Empfänger kann dabei auch eine E-Mail-Adresse von einem anderen E-Mail-Provider besitzen. Wie in Abbildung 1 dargestellt, wird die E-Mail zunächst von den Sender:innen auf den Server der Empfänger:innen gesendet. Von dort aus sendet dieser Server die Mail an den Server des zweiten E-Mail-Providers, sofern dies ein anderer Anbietender sein sollte. Schlussendlich sendet der zweite E-Mail-Provider die Mail dann an die Empfänger:innen.

.

.

Dies eröffnet potenziellen Angreifer:innen jeweils an den drei Kommunikationskanälen die Möglichkeit die E-Mail ungewollt mitzulesen, die Mail zu verändern oder sie zu löschen, ohne dass diese Zugriff auf die Server der E-Mail-Provider bzw. auf die Rechner der Sender:innen oder Empfänger:innen besitzen.

Dies bedeutet, dass sowohl die Vertraulichkeit (E-Mail kann mitgelesen werden), die Integrität (E-Mail kann verändert werden) als auch die Verfügbarkeit (E-Mail kann gelöscht werden) verletzt werden könnten.

Eine Lösung ist die Verschlüsselung und Signierung von E-Mails. Verschlüsselung bedeutet, dass eine Nachricht unlesbar gegenüber Dritten wird. Sie hat somit zum Ziel die Vertraulichkeit zu sichern. Im Gegensatz zeigt die Signierung auf, dass die Nachricht von der/dem Sender:in stammt und dass sie nicht während der Kommunikation verändert wurde. Sie zielt somit auf die Sicherung der Integrität.

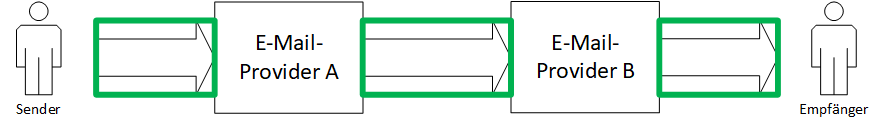

Heutzutage verwenden die meisten offiziellen E-Mail-Provider eine sogenannte Transportverschlüsselung, wie in Abbildung 2 dargestellt, um die Kommunikation vor Angreifer:innen zu schützen. Sie erkennen diese Transportverschlüsselung in den Einstellungen Ihres E-Mail-Programms, wenn als Verbindungssicherheit SSL/TLS oder STARTTLS eingestellt wurde.

.

.

Diese Transportverschlüsselung kann allerdings zu Problemen führen. Zum ersten liegen die Mails immer noch unverschlüsselt auf den Servern der beteiligten E-Mail-Provider. Alle, die Zugriff auf diese Server erlangen können, haben somit auch potenziellen Zugriff auf diese E-Mails. Sofern man allerdings den beteiligten Anbietenden vertrauen kann, ist dies zunächst erstmal kein Problem.

Des Weiteren kann nicht immer garantiert werden, dass die Kommunikation zwischen den E-Mail-Providern verschlüsselt stattfindet. Dies hängt jeweils von den E-Mail-Providern ab, ob sie eine Verschlüsselung anbieten oder nicht. Dies würde bedeuten, dass E-Mails bei bestimmten E-Mail-Providern unverschlüsselt über das Internet gesendet werden.

In bestimmten Fällen kann es auch dazu kommen, dass die Kommunikation zwischen Sender:innen und E-Mail-Provider bzw. zwischen E-Mail-Provider und Empfänger:innen von Dritten manipuliert werden kann, sodass auch diese unverschlüsselt ist.

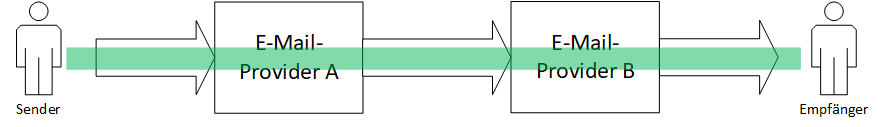

Kurzum bietet sich daher eine Verschlüsselung an, die trotz eines möglicherweise unsicheren Übertragungskanals eine sicherere Kommunikation erlaubt. Diese wird mit der Ende-zu-Ende-Verschlüsselung wie in Abbildung 3 erreicht.

.

.

.

.

Bei der Ende-zu-Ende-Verschlüsselung verschlüsseln die Sender:innen vor dem Versenden seine E-Mail-Nachricht mit einem Schlüssel (konkret einem Passwort). Diese verschlüsselte Nachricht wird dann an die Empfänger:innen gesendet und dort persönlich entschlüsselt. Um die Nachricht zu entschlüsseln benötigt die empfangsberechtigte Person ebenfalls einen Schlüssel.

Prinzipiell gibt es zwei Möglichkeiten wie die Schlüssel gestaltet werden können. Zum einen können Sender:innen und Empfänger:innen den gleichen Schlüssel verwenden. Man spricht in solch einem Fall von einer synchronen Verschlüsselung. Prinzipiell kann man sich die Kommunikation dann in Form eines Briefkastens vorstellen, zu dem Sender:innen und Empfänger:innen jeweils einen identischen Schlüssel haben. Beim Senden wird mit einem Schlüssel die Nachricht in den Briefkasten eingeschlossen – sprich „verschlüsselt“. Die empfangsberechtigte Person kann dann mit dem identischen Schlüssel die „verschlüsselte“ Nachricht wieder entgegennehmen. Der Nachteil an dieser Variante ist, dass die Kommunikationspartner:innen jeweils für alle Beteiligten den Schlüssel auf einen möglichst sichereren Weg austauschen müssen.

Daher bietet es sich an eine asynchrone Verschlüsselung zu verwenden. Hierbei haben Sender:innen und Empfänger:innen jeweils zwei Schlüssel (ein Schlüsselpaar) zur Verfügung: einen öffentlichen Schlüssel und einen privaten Schlüssel. Um bei der Analogie des Briefkastens zu bleiben, kann der/die Sender:in mit dem öffentlichen Schlüssel der/des Empfänger:in die Nachricht in den Briefkasten einschließen. Im Gegensatz zur synchronen Verschlüsselung ist es aber mit diesem Schlüssel nicht möglich die Nachricht wieder zu entschlüsseln. Dies geht nur mit dem privaten Schlüssel der Empfangsberechtigten, den nur sie kennt. Damit das Prinzip funktioniert, muss die/der Empfänger:in den öffentlichen Schlüssel der/dem Sender:in bekannt machen. Dies kann aber auch über einen unsicheren Kanal erfolgen. Um zu vermeiden, dass Dritte sich als Sender:innen ausgeben, wird in diesen Verschlüsselungsverfahren zusätzlich noch eine Signierung erzeugt, die die Echtheit der Nachricht und der Sender:innen bestätigen.

.

.

Es gibt mehre Ansätze zur Umsetzung einer Ende-zu-Ende-Verschlüsselung. Eine kostenfreie Variante ist OpenPGP (Abkürzung für „Pretty Good Privacy“ dt. „sehr gute Privatsphäre“). Hierbei erzeugen sich alle Kommunikationspartner:innen ein eigenes Schlüsselpaar. Die öffentlichen Schlüssel können dann entweder persönlich mit den jeweiligen Kommunikationspartner:innen oder über öffentliche Server ausgetauscht werden.

Ein Problem vom OpenPGP ist, dass dieses Verfahren von vielen E-Mail-Programmen nicht unterstützt wird und somit auf Fremdsoftware zurückgegriffen werden muss. Außerdem müssen Schlüssel selbst erstellt und verwaltet werden. Beispielsweise haben Schlüssel aus Sicherheitsgründen nur eine begrenzte Laufzeit und müssen nach einem bestimmten Zeitraum erneuert werden. Für viele unterschiedliche Endgeräte z. B. Smartphones gestaltet sich daher die Integration schwierig und durch geringe Akzeptanz der Nutzenden ist dieses Verfahren somit nicht weit verbreitet. Ansätze, wie PEP (Abkürzung für „Pretty Easy Privacy“, dt. sehr einfache Privatsphäre), versuchen dem Problem entgegenzuwirken, indem sie die Schlüsselverwaltung übernehmen. Dies kann aber ggf. Sicherheitsrisiken mit sich bringen.

.

.

.

Ein anderes Verfahren ist S/MIME (Abkürzung für “Secure/Multipurpose Internet Mail Extension“ dt. „Sichere / Mehrzweck Internet Mail Erweiterung“). S/MIME arbeitet nach demselben Prinzip der asynchronen Verschlüsselung. Hierbei verwendet es digitale Zertifikate, die den öffentlichen bzw. privaten Schlüssel enthalten. Der Vorteil von S/MIME ist, dass dieses Verfahren schon standardmäßig von jedem Mail-Programm unterstützt wird und somit ohne Zusatzsoftware auskommt. Der Austausch des öffentlichen Schlüssels ist durch ein einfaches Hin- und Rücksenden einer Mail zwischen beiden Kommunikationspartner:innen geschehen, sofern beide Parteien ein gültiges S/MIME-Zertifikat besitzen.

Zertifikate werden von sogenannten Certification Authorities (CAs zu dt. Zertifizierungsstellen) vergeben. Dies sind i.d.R. Organisationen oder Firmen, die die Identität einer Person bzw. einer Firma prüfen. Je nach Grad der Identitätsprüfung und Laufzeit des Zertifikats sind diese kostenfrei bis hin zu einem 2-3 stelligen Eurobetrag pro Jahr verfügbar (Suchstichwort „S/MIME Zertifikate“). Bei der Auswahl sollte darauf geachtet werden, dass auf seriöse und vertrauenswürdige Anbieter zurückgegriffen wird bspw. Anbietende, die sorgsam die Identitätsprüfung durchführen.

.

.

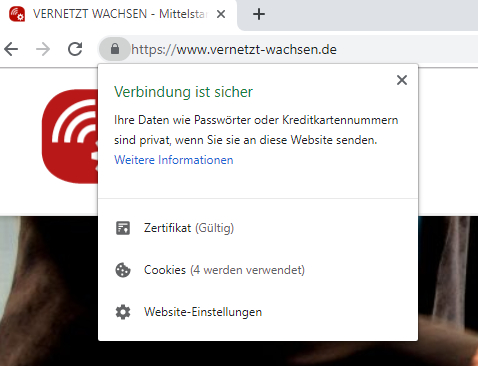

Eine Alternative für die E-Mail-Kommunikation bspw. mit Kund:innen, die keine eigenen Zertifikate besitzen, ist ein Kontaktformular auf der Firmenwebseite. Heutzutage ist die Verschlüsselung der eigenen Webseite Standard, sodass Kund:innen Ihnen somit verschlüsselte Nachrichten senden können. Ob eine Webseite verschlüsselt ist oder nicht, erkennen Sie an dem Zusatz zur Adressleiste https:// (Vergleich Abbildung 4). Die Verschlüsselung von Webseiten funktioniert übrigens ähnlich wie die Verschlüsselung von E-Mails. Wie bei S/MIME können hier Zertifikate zur Verschlüsselung verwendet werden. Sollten Sie noch keine Verschlüsselung auf Ihrer Webseite verwenden, fragen Sie hier explizit bei Ihrem IT-Dienstleistenden nach.

.

.

Natürlich funktioniert jedes Sicherheitsverfahren nur so gut, wie es von den Anwender:innen verwendet wird. Sollte die Verschlüsselung ausschaltet sein oder E-Mails mit persönlichen Daten ausdruckt öffentlich herumliegen, helfen auch technische Verfahren nicht mehr. Nehmen Sie daher auch Ihre Belegschaft mit, bei der Einführung von solchen Maßnahmen mit.

Im Rahmen des Mittelstand 4.0-Kompetenzzentrum Magdeburg bieten wir auch weitere Angebote, wie bspw. Vorträge oder unseren Leitfaden „Ihre ersten Schritte auf dem Weg zu einem Datenschutzkonzept für Ihr Unternehmen“ an.

Weitere Quellen:

OpenPGP: https://www.heise.de/ct/artikel/Einfach-erklaert-E-Mail-Verschluesselung-mit-PGP-4006652.html

PEP: https://www.pep.security/de

Sie haben noch weitere Fragen zum Thema E-Mail-Verschlüsselung oder zu weiteren Themen des Mittelstand 4.0-Kompetenzzentrums Magdeburg haben, zögern Sie nicht uns zu kontaktieren.

.

Sebastian Nielebock